W przypadku WordPressa, dużym problemem jest SPAM w komentarzach, który oprócz bałaganu w kokpicie potrafi mocno obciążać stronę. Z dzisiejszego artykułu dowiesz się jak w 3 minuty pozbyć się spamu w komentarzach, oraz jak zabezpieczyć stronę przed hakerami.

Zabezpieczenie WordPress przed SPAMem, hakerami i Malware

Krok 1: Wtyczka AntySpam dla WordPress

Usuń wtyczkę Akismet, ta wtyczka jest już dawno przestarzała i nie jest skuteczna (a do tego płatna – więcej tutaj) – działa na zasadzie spamu w Gmail, porównuje komentarze, które są dodawane do tych, które posiada w swojej bazie… co w przypadku komentarzy typu: „jdjsdobd jkdsjfbn” jest mało skuteczne.

Jaka wtyczka Antyspam dla WordPress zamiast Akismet?

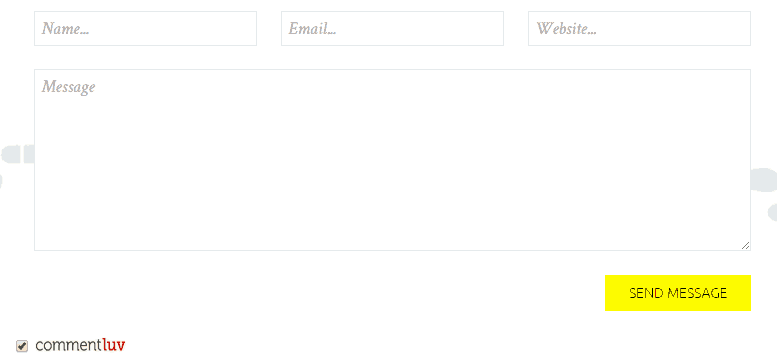

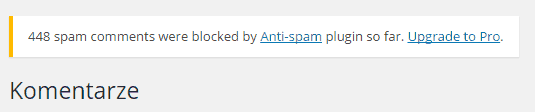

Najlepszą i najskuteczniejszą jest obecnie Anti-Spam. Metoda działania jest prosta – kiedy użytkownik wchodzi na stronę widzi formularz taki jak ten:

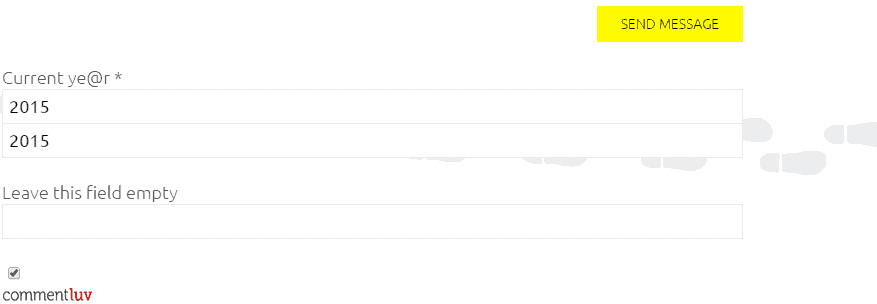

Kiedy jednak na stronę wchodzi robot, on z automatu wypełnia wszystkie pola formularza i zmienia już te, które istnieją – dla niego formularz wygląda tak:

Kiedy wartości powyższych pól ulegają zmianie lub odznaczony zostanie checkbox (zmieni je robot), wtedy komentarz nie jest akceptowany – nawet jeżeli zrobimy to my.

Krok 2: Zmień adresy URL na nietypowe

UWAGA! Zmiana na serwisach, które już istnieją jakiś czas, bez konsultacji ze specjalistą, może skończyć się spadkiem pozycji w Google i ruchu oraz spowoduje błędy „nie znaleziono” dla starych linków!

WordPress’a bardzo łatwo poznać po kilku szczegółach m.in. adresach URL.

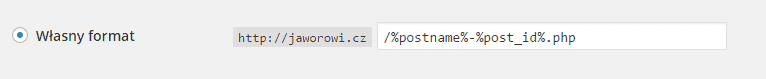

Udaj się do ustawień odnośników bezpośrednich (Ustawienia > Bezpośrednie Odnośniki) i zmień np. na te pokazane poniżej.

Na powyższym przykładzie %postname% odpowiada za tytuł, a %post_id% za ID w bazie danych. Oczywiście możemy stosować końcówki PHP/HTML i inne, nie musi być to dokładnie tak jak powyżej ważne, aby format był inny od domyślnych.

Krok 3: Usuń pliki LICENSE i README z głównego katalogu

Po ich zawartości bardzo łatwo będzie sprawdzić czy np. posiadasz podatną na jakiegoś szkodnika wersję WordPress

Krok 4: Usuń ze stopki informację typu „Dumny z WordPressa”

W edycji szablonu lub widgetu odpowiadającego za wyświetlanie stopki.

Krok 5: Zmień treść Błędu 403 (odmowa dostępu)

Jeżeli, ktoś jednak postanowi sprawdzić czy posiadasz WordPressa pierwszym krokiem będzie sprawdzenie istnienia podstawowych katalogów, jakie posiada każdy blog na tym skrypcie np. wp-admin – ustaw przekierowanie błędu 403 na nieistniejącą stronę, tak aby odwiedzający uzyskał komunikat, że podana strona nie istnieje – w pliku .htaccess wystarczy wpisać kod:

RewriteEngine On RewriteBase / ErrorDocument 403

Dodatkowe wskazówki bezpieczeństwa

Polecam zapoznanie się z Wpisem Szymka o tutaj, ale dodam uwagi od siebie:

- Jeżeli zablokujesz plik WP-LOGIN za pomocą logowania dodatkowego przez .htpasswd blokujesz sobie możliwość zabezpieczania wpisów hasłem, aby ukryć wpis lub zabezpieczyć go przed dostępem osób niepowołanych możesz skorzystać z tej metody.

- Zawsze przy nowej instalacji zmień nazwę admin na inną (nietypową) np. ad_83i.

- Zawsze rób niestandardowe prefixy bazy danych (lub zmień istniejące) np. zamiast wp_ niech będzie jdue7_kdn

- Po utworzeniu nowego użytkownika (np, pierwszego po instalacji) zmień jego ID z domyślnego 1 na np. 668551 instrukcję znajdziesz w kodeksie lub bezpłatnie wyślę ją e-mailem

- Przenieś WordPress do innego katalogu, a plik wp-config.php przenieś do głównego katalogu domeny np.:

Adres strony: antyspam.pl

Ścieżka główna: /domains/antyspam.pl/public_html/

Ścieżka instalacji: /domains/antyspam.pl/public_html/folder_instalacji

A więc plik wp-config.php powinien znajdować się w ścieżce głównej, a sama instalacja w innym folderze. - Usuń wszystkie nie używane motywy i wtyczki oraz minimalizuj ich ilość – pamiętaj, że każda może być narażona na atak. Listę wtyczek, które są podatne znajdziesz w EXPLOIT-DB gdzie nie tylko opisują, które są podatne, ale też pokazują jak dokonać ataku i jak szukać podatnych stron.

- Zablokowanie bezwzględnie (jeżeli nie korzystamy) pliku XML-RPC.php w głównym katalogu WordPress